Minister Schily, Innenministerium und BKA:

http://www.findefux.de/forum/read.php4?f=84&i=504&t=497

--------

Ruth Gill, Hierholz 42, 79875 Dachsberg, Tel. 07755 - 938 597

E-Mail: ruth.gill@freenet.de

(Fax- und email-Empfang sind derzeit aus technischen Gründen nicht möglich.)

Strafanzeige wegen Sachbeschädigung, Verletzung des Datenschutzes im Zusammenhang mit schwerer und fortgesetzter Körperverletzung u. a.

Die maßgeblichen Sachverhalte habe ich bis Stand 27. Januar 2004 in meiner Beschwerde an die G10-Kommission des Deutschen Bundestages dokumentiert, die ich in der Anlage beifüge, sowie mit Dokumenten, die ich bereits im Mai Frühjahr 2003 beim Polizeiposten vorgelegt habe.

Mittlerweile hat sich der Schadensumfang dahingehend erweitert, daß beide Rechner - der Laptop und der Desktop-Rechner - unbrauchbar sind. Alle Versuche, die implantierten Fremdsteuerungselemente zu entfernen, erwiesen sich als unmöglich. Ich nehme an, daß sie mit mir unzugänglichen Passwörtern verschlüsselt sind; das betrifft das Bios wie den gesperrten Speicherbereich. Nach den Funktionen, die von dort aus auf mein Betriebssystem und die installierte Software ausgeübt werden, könnte es sich u. a. um ein Programm wie PCAnywhere von Symantec handeln; jedenfalls decken sich die damit verursachten Vorgänge auf meinen Rechnern recht gut mit den Beschreibungen dieser Software, die ich in dem Buch “hackerz book. So greifen Hacker PC’s an” gefunden habe.

Da aber Speicher im Umfang von ca. 1 GB gesperrt wurde, enthält diese Partition vermutlich noch wesentlich mehr Daten.

Zur Zeit befinden sich beide Rechner bei einem Fachmann, der versuchen soll, sie wieder funktionsfähig zu machen. Er wird ggf. weitere Angaben machen können, um welche Art Programme und Sperrfunktionen es sich handelt, mit denen die Geräte unbrauchbar gemacht wurden.

Zunächst hatte ich angenommen, daß der “Airline”-Zugriff auf den Laptop über dessen Infrarot-Schnittstelle erfolgt sein müßte, zuletzt wurden aber auch auf dem Desktop-Rechner, der keinen solchen Zugang hat, ohne Online-Verbindung Daten, Programme, Funktionen, Treiber usw. gelöscht bzw. abgeschaltet. Insofern muß ich annehmen, daß spätestens nach der Online-Implantierung der Steuerungselemente, sogenannter Server, ein “Airline”-Zugriff auf jeden Rechner möglich ist. Die Abschaltung von Funktionen erfolgt so gezielt in Bezug auf alles, was ich zur Schadensbehebung unternehme, daß es äußerst unwahrscheinlich ist, daß es sich um vorprogrammierte Beschränkungen handelt. Eine Neuinstallation zerstörter Programme wird gleichfalls unmöglich gemacht, so weit sie den Interessen der Täter zuwider laufen.

Hinsichtlich der technischen Machbarkeit solcher Manipulationen gibt es Dokumente, die recht gut belegen, daß dies mit (sehr hochfrequenten) Funkwellen ohne weiteres möglich ist, vgl.

http://www.emc.montena.com/files/emc/EM_TERRORISMUS.pdf .

Da ich aber mit an Sicherheit grenzender Wahrscheinlichkeit nicht aus der näheren Umgebung angepeilt werde, muß ich annehmen, daß Technologien zum Einsatz kommen, die der Interferometrie von Tesla entsprechen dürften. Über die physikalischen Grundlagen dieser Anwendungen ist in der zivilen Wissenschaft (Physik, Technik u. a.) offiziell nur wenig be- und anerkannt, es ist aber davon auszugehen, daß sie seit etwa Mitte des 20. Jahrhunderts von Militärs und Geheimdiensten zu Überwachungszwecken und in der Waffentechnologie genutzt werden.

Endgültig “dicht” gemacht hat man mir meinen Desktop-Rechner, nachdem ich am 18.02.04 den “Nachruf” auf ein mutmaßliches Todesopfer von meinem Rechner aus verschickt habe. Die einkreisenden Beschränkungen und Vorbereitungen dazu erstreckten sich aber über Monate. Nach Aussendung dieser Nachricht wurden ich und auch die übrigen Unterzeichner(innen) besonders heftig gequält.

Einwirkungen auf meinen alten 386-er Laptop, mit dem ich derzeit als Notbehelf arbeite, halten sich bisher in Grenzen, in denen ich Fremdeinwirkung nur vermuten, nicht aber sicher nachvollziehen kann.

Z. B. wurden bei der DOS-Installation trotz wiederholter Versuche mit verschiedenen Programmdisketten die Dateien info2.txt, mwbackup.hlp und msbackup.hlp nicht auf die Festplatte geschrieben; alle 3 Dateien enthalten Hilfe-Texte, zwei davon zur Datensicherung, was sich mit dem weiter unten beschriebenen Sachverhalt des verschwundenen Ghost-Handbuchs reimt = Datensicherung soll so erschwert werden. Auf dem Desktop-Rechner ist sie zuletzt mit technischen Eingriffen unmöglich gemacht worden.)

Da die Funktionsmöglichkeiten des 386er-PCs aber ohnehin sehr eingeschränkt sind, ist es allerdings wenig interessant, ihn zu sabotieren.

Als Beweismittel können wiederholte Datensicherungen vom Desktop-PC (als Ghost-Image-Dateien) heran gezogen werden.

Zwar für sich genommen nicht justiziabel, aber dennoch wichtig, um einen Eindruck von Art und Umfang der Machenschaften zu vermitteln, sind viele andere Gerätestörungen, die ich nachfolgend beispielhaft kurz beschreiben möchte.

Betr.: Auto

Ende August 2003 hatte ich einen gebrauchten VW Polo gekauft, der mit Beginn der kalten Jahreszeit zunehmende Schwierigkeiten beim Kaltstart machte, bis Mitte Dezember gar nichts mehr ging. Zwei erfahrene KFZ-ler suchten mit hohem Zeitaufwand nach der Ursache. Die konnte dann endlich bis Mitte Januar gefunden und behoben werden: Das Motoröl hatte sich in seinen Aggregatzustand derart verändert, daß es sulzig war und unangenehm roch. Der KFZ-Meister, der der Sache auf die Spur kam, sagte mir, so etwas habe er noch nie gesehen!

Zwar ist nicht auszuschließen, daß es zu dieser Zustandsveränderung kommen konnte, weil das Öl schon älter war; ich hatte es vor längerer Zeit gekauft; eingefüllt hat es allerdings ein Fachmann. Als Ursache vermute ich elektrolytische Manipulationen.

Durch das dickflüssige Öl war der Anlasser kaputt gegangen und mußte ausgetauscht werden. Danach war das Fahrzeug wieder startbar, ging aber im Kaltzustand immer noch ständig aus. Erst als der Leerlaufsteller auch noch ausgetauscht wurde, hörte dieses Problem auf; statt dessen ließ man den Motor mehrfach aufheulen, was einmal auch der Werkstattmeister hörte. Ohne daß Einstellungen verändert worden wären, hat sich dieses “autonome” Hochdrehen des Motors mittlerweile “gelegt”. Offenbar ist es jetzt zu uninteressant, damit noch Possen zu treiben.

Gesamtschaden: Reparaturkosten von insgesamt Euro 844,15

Zeuge: T. E., H.

Meiner Beobachtung setzen technische Störungen dieser Art eine Schwachstelle in der Hardware voraus, in die sich die Täter “einloggen”, um sie dann für ihre Spielchen zu manipulieren. So ist mir z. B. auch schon die Waschmaschine beim Schleudern durch das Badezimmer getanzt. Die Schwachstelle ist in diesem Fall ein defekter Stoßdämpfer, aber da die Maschine sehr schwer ist und sonst immer an ihrem Platz stehen bleibt, ist auch dieser Vorfall “paranormal”.

Betr.: Fotokopiergerät

An meinem Fotokopiergerät traten technische Störungen ohne Ende auf, für die sich keine Ursache finden ließen. Es handelte sich um ein Gerät, das ich gebraucht gekauft habe. Wegen der nicht behebbaren Störungen im Bereich der elektronischen Steuerung tauschte der Händler das Gerät schließlich auf Kulanzbasis um. Als die Maschine dann bei ihm stand, lief sie wieder völlig normal.

Zeuge: R. T., Tettnang

Betr.: “Verschwinden” des Handbuchs zur Computer-Software Ghost

Da ich ein ordentlicher Mensch bin, habe ich einen guten Überblick über meine Sachen, und zu meiner Wohnung haben nur ich, und in meiner Anwesenheit Besucher, Zugang. Deshalb kann normalerweise nicht einfach etwas verschwinden oder unauffindbar sein, und schon gar nicht Bücher, die geordnet im Regal stehen.

Nun ist seit Monaten das Handbuch zur Computer-Software Ghost spurlos verschwunden. Da alle anderen Möglichkeiten wie Verleihen, Verlegen o. ä. ausscheiden, muß ich annehmen, daß meine Wohnung in meiner Abwesenheit unbefugt betreten wurde, um sich dort “umzusehen”. Solche “Besuche” sind bei MC-Opfern üblich und häufig. Betriebsanleitungen für Geräte, die eine Schlüsselfunktion für die Betroffenen haben, und technische Geräte (z. B. Diktiergerät mit Gesprächsaufzeichnungen über opferrelevante Sachverhalte), schriftliche Unterlagen (Adressbücher, Dokumente über MC-Technologien und -verbrechen) u. ä. gehören zu den Dingen, die die Täter gerne mittnehmen.

Da sich keine Einbruchsspuren nachweisen lassen, ist anzunehmen, daß sich die Täter mit einem Elektropick oder einem ähnlichen Werkzeug Zugang zur Wohnung verschaffen.

Der Gesamtzusammenhang

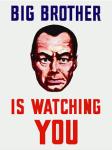

All diese Tatvorwürfe müssen im Zusammenhang gesehen und bewertet werden, damit sich ein realistisches Bild von der Vorgehensweise der Täter ergibt. Bei isolierter Betrachtungsweise handelt es sich um “Bagatellen”, bei denen der Kausal- und Täternachweis nicht zu führen ist. Es sind “flankierende Maßnahmen”, die dem Opfer seine Kommunikationsmöglichkeiten abschneiden, es verunsichern, aufreiben und hilflos machen sollen. Mittels der elektronischen Überwachung ist es dabei einer ständigen Beobachtung und Überwachung ausgeliefert. Mit der Personen-Besendung, die ununterbrochen Tag und Nacht erfolgt und gezielt in Bezug auf Stimmungen und Handlungen moduliert wird, versucht man, das Opfer psychisch und körperlich zu destabilisieren, um es damit letztendlich in die Psychiatrie zu bringen oder in den Selbstmord zu treiben.

Als Beleg für die Plausibilität meiner Behauptungen möchte ich auf folgende Dokumente verweisen:

· John St. Clair Akwei vs. NSA, Ft. Meade, MD, USA

Mr. Akwei war Mitarbeiter einer solchen Spezialeinheit der NSA, wurde dann selbst zum Opfer. In dem Dokument beschreibt er für seine Klage gegen die NSA beim Gerichtshof in Washington die Organisationsstruktur, Ausstattung und Zielsetzungen dieser Dienste zu Beginn der 80iger Jahre. D. h., die technischen Möglichkeiten für solche geheimdienstlichen Sondereinheiten sind mittlerweile wesentlich weiter entwickelt worden.

· Vom Sender N24 wurde am 05.02.04 um 21.20 Uhr eine kurze Dokumentation mit dem Titel “Spione unter uns” ausgestrahlt, in der es um einschlägige Technologien ging. U. a. wurde darin berichtet, daß bereits Bewegungsprofile auf radionischer Grundlage erstellt werden. Weitere Inhalte waren der Einsatz von Magnetfeldern für Überwachung und Beeinflussung auf neurophysiologischer Grundlage, Nachweis von Mikrowellen durch einen japanischen Forscher, die Aufklärungskampagne von Cheryl Welsh, einer bekannten kanadischen Juristin, die selbst Opfer solcher Technologien ist u. a.

· Nachricht von H. G. vom 09.08.03

Sie beweist, daß es auch in Deutschland im Regierungsauftrag Mind-Control-Forschung gibt, und daß diese strenger Geheimhaltung unterliegt.

· Michael Persinger: On the possibility of directly accessing every human brain by electromagnetic inducti-on of fundamental algorithms, in: Perceputal and Motor Skills, 1995, 80, S. 791-799

Prof. Persinger ist einer der einschlägigen internationalen Spitzenforscher. In seinem Aufsatz beschreibt er die technischen und biophysikalischen Voraussetzungen, unter denen das Gehirn unmittelbar mit sehr schwachen elektromagnetischen Impulsen beeinflußt werden kann. Danach sind meßtechnische Nachweise solcher Besendungen nicht führbar. Um den Gefahren flächendeckenden Einsatzes dieser Technologien entgegen zu wirken, hält er eine breite öffentliche Diskussion darüber für notwendig.

· Auszug aus dem Meßgutachten von P. Sch. vom 30.06.03 unter

http://www.findefux.de/forum/read.php4?f=84&i=110&t=110

Daraus geht hervor, daß die gemessenen Werte zwar auffällig hoch sind, aber unterhalb der gesetzlichen Grenzwerte liegen, daß die Besendungsfrequenzen nicht den normalen Verursachern wie Mobilfunk, Radio- und Fernsehsendern, DECT-Telefonen usw. zugeordnet werden können und daß die Besendung immer dann unterbrochen wurde, wenn das Meßgerät einschaltet wurde.

· Opfer-Berichte

Darin werden die körperlichen Auswirkungen der Strahlenfolter anschaulich dokumentiert.

Zur Frage der Glaubwürdigkeit von solchen Opferberichten nimmt Dr. M. Stellung:

· Nachricht von Dr. W. M. (Landesgesundheitsdirektion Linz) an Frau Prof. W. W.; ohne Datum, vermutlich vom Spätsommer 2003; hat mich in geöffnetem Briefumschlag erreicht, die Briefmarke ist nicht mit Stempel, sondern von Hand mit Kugelschreiber entwertet.

· Ernst Senkowski: Möglichkeiten physikalischer Konditionierung des Innenraums des Menschen, in: Geheime Mächte, Resch-Verlag

Prof. Senkowski ist Physiker. In dem Artikel gibt er einen Überblick über die infrage kommenden Technologien und zeigt den Problemhorizont auf, der sich aus diesen Möglichkeiten ergibt.

· EM-Terrorismus unter

http://www.emc.montena.com/files/emc/EM_TERRORISMUS.pdf

Die Firma Montena EMC AG hat sich auf Fragen der elektromagnetischen Verträglichkeit (EMV) von Computern spezialisiert. In dem Artikel wird ein grober Überblick über die Abhörbarkeit von Computern gegeben und aufgezeigt, welche Möglichkeiten es gibt, sie mit Funkwellen (bis 100 Ghz) zu stören. (Gebräuchliche Meßgeräte zeichnen bis ca. 3 Ghz auf!)

· Beschwerde an die G10-Kommission mit folgendem Schriftwechsel

Darin habe ich die Entwicklung meiner Computer-Crashs, die Vorgehensweise der Täter und die Eingriffe auf den Rechnern beschrieben.

· Umtauschbeleg der Fa. G. W. GmbH, Bad Oldesloe

Daraus geht hervor, daß das eingesandte Gerät nicht wiederherstellbar war.

· Nachruf an Frau S.

Dieses Dokument hat die Täter offenbar besonders geärgert.

Bei Bedarf können weitere Quellenangaben benannt und vorgelegt werden.

Auch möchte ich auf zwei umfangreiche deutschsprachige Dokumentationen von Mit-Opfern im Internet verweisen unter

http://www.totalitaer.de und

http://www.mikrowellenterror.de .

Hierholz, den 24.02.04